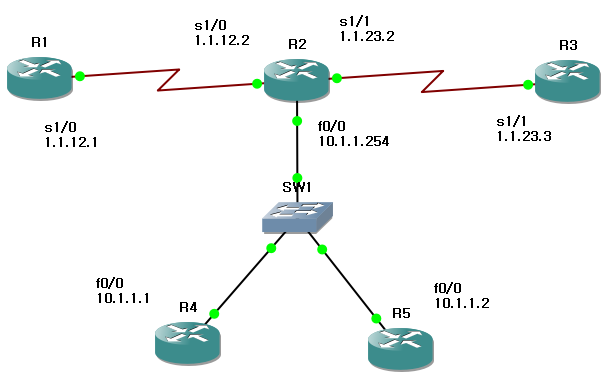

* DNS Soofing-> 원리- ARP Spoofing이 선행되어서 스니핑이 가능한 상태에서 Attacker는 클라이언트가 DNS 서버로 DNS Query를 보내는 패킷 을 볼 수 있는데, 이 Query에 대해서 Attacker가 위조된 DNS Response패킷을 보낸다. Attacker는 Victim과 같은 네트워크에 존재하므로 Attacker의 DNS Response가 DNS 서버의 Response보다 먼저 도착하므로 Victim은 Attacker의 DNS Response를 받아들이고 늦게 도착한 DNS 서버의 Response패킷은 버린다. [실습]- 일단 아래와 같은 토폴로지를 구성해준다.- Attacker는 Victim이 www.google.com으로 접속하면 Attacker자신의 Web S..